Comment Accédez à l’environnement PASE sur IBM-I

"IBM-I PASE: Votre passerelle vers un environnement plus performant!" Introduction à l'accès à l'environnement PASE sur IBM-I L'environnement PASE (Portable Applications Solutions Environment) sur IBM-I est une interface qui permet aux utilisateurs d'exécuter des...

Explication de shema.org et son utilité pour la définition des structures de données

"Schema.org: Définissant les structures de données pour un Web plus compréhensible et accessible!" Comprendre Schema.org et son rôle dans la définition des structures de données Schema.org est une initiative collaborative lancée par Google, Microsoft, Yahoo et Yandex,...

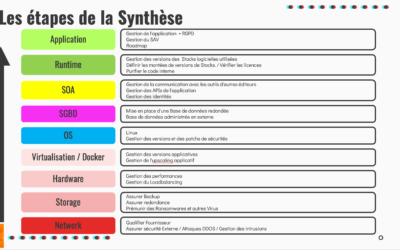

Audit de la couche « Applications », les points clefs

L’audit de la couche « Application » d’un système d’information implique une évaluation complète. Il commence par l’analyse des fonctionnalités pour s’assurer qu’elles répondent aux besoins de l’entreprise. Les performances de l’application, sa sécurité et sa conformité aux réglementations sont également examinées. Les contrats de maintenance et les SLA garantissent une gestion efficace, tandis que l’intégration et la documentation sont essentielles pour la communication avec d’autres systèmes. Un plan de gestion des versions assure la mise à jour régulière, et une planification stratégique s’aligne sur les objectifs de l’entreprise. L’utilisation des utilisateurs et les tests de reprise sont surveillés, et des audits réguliers maintiennent la sécurité et les performances.

Audit de la couche « Runtime », les points clefs

Identification des Runtimes : Identifiez et répertoriez tous les environnements de runtime utilisés dans l’entreprise, y compris les serveurs d’application, les conteneurs, les environnements de développement, etc.

Sécurité et Conformité : Vérifiez la sécurité des runtimes en analysant les mesures de protection mises en place, telles que les pare-feu, la gestion des accès, et assurez-vous qu’ils sont conformes aux normes et réglementations en vigueur.

Performance et Scalabilité : Évaluez les performances des runtimes en mesurant les temps de réponse, la consommation de ressources (CPU, mémoire) et vérifiez leur capacité à s’adapter aux charges de travail variables.

Gestion des Versions et de la Maintenance : Assurez-vous que les runtimes sont correctement gérés en ce qui concerne les mises à jour, les correctifs de sécurité, la résolution des incidents, et maintenez un plan de maintenance préventive.

Documentation et Planification : Documentez soigneusement les configurations, les performances, les mesures de sécurité et établissez un plan de continuité d’activité pour les runtimes critiques afin de minimiser les temps d’arrêt en cas de défaillance.

En suivant ces 5 points clés, vous pouvez mener un audit efficace de la couche « Runtime » et vous assurer que cette composante essentielle de votre système d’information fonctionne de manière fiable, sécurisée et conforme aux exigences de votre entreprise.

Audit de la couche « SOA », les points clefs

1. Architecture SOA : Évaluez l’architecture globale de la SOA, en identifiant les services, les flux de données et les relations entre les composants.

2. Gestion des API : Vérifiez la gestion des API, y compris la documentation, la sécurité, la gestion des versions et la conformité aux normes.

3. Système de Messagerie (MOM) : Analysez la configuration et la performance du système de messagerie pour garantir la fiabilité et le traitement des messages.

4. Intégration en Streaming : Évaluez l’intégration en streaming en examinant les technologies utilisées, la latence, la scalabilité et la gestion des données en temps réel.

5. Sécurité et Conformité : Assurez-vous de la sécurité des services, des données et des flux, en identifiant les vulnérabilités et en garantissant la conformité aux normes de sécurité et aux réglementations.

Ces cinq points clés couvrent les aspects essentiels de l’audit de la couche SOA, en mettant l’accent sur l’architecture, la gestion des API, la messagerie, l’intégration en streaming, la sécurité et la conformité, qui sont cruciaux pour une gestion efficace de l’intégration et de l’interapplicatif dans l’entreprise.

Audit de la couche SGBD les bases de données,les points clefs.

1. Type de Base de Données : Identifiez le type de base de données utilisé, qu’il s’agisse d’une base de données relationnelle ACID ou d’une base de données NoSQL, en fonction des besoins de l’entreprise.

2. Sécurité et Conformité : Évaluez les politiques de sécurité en place, y compris les contrôles d’accès, les politiques de mot de passe, et assurez-vous que la base de données est conforme aux réglementations en vigueur, telles que le RGPD ou HIPAA.

3. Performances et Évolutivité : Analysez les performances de la base de données, y compris les temps de réponse des requêtes, la gestion de la charge, et examinez la capacité d’évolutivité pour répondre aux besoins futurs.

4. Sauvegardes et Reprise après Sinistre : Vérifiez la mise en place de sauvegardes régulières et de plans de reprise après sinistre pour garantir la disponibilité et la récupération des données en cas de problème.

5. Gestion des Versions et de la Maintenance : Assurez-vous que la base de données est à jour avec les derniers correctifs de sécurité et les mises à jour logicielles, et examinez la gestion de la maintenance pour éviter l’obsolescence.

Ces cinq points clés couvrent les aspects essentiels de l’audit de la couche de bases de données, en mettant l’accent sur la sécurité, les performances et la conformité, qui sont cruciaux pour la gestion efficace des données de l’entreprise.

Audit de la couche « OS », les points clefs.

Bien sûr, voici un résumé des cinq points clés à prendre en compte lors de l’audit de la couche « OS » (système d’exploitation) d’un système d’information :

1. **Sécurité du Système :** Évaluez la configuration de sécurité du système d’exploitation, y compris les politiques de sécurité, les contrôles d’accès, et les règles de pare-feu pour garantir une protection adéquate contre les menaces.

2. **Gestion des Correctifs :** Vérifiez la gestion des correctifs de sécurité pour vous assurer que les mises à jour sont appliquées régulièrement, minimisant ainsi les vulnérabilités.

3. **Contrôles d’Audit :** Examinez les contrôles d’audit pour surveiller les activités du système. Assurez-vous que les journaux d’audit sont activés et surveillés conformément aux normes de sécurité.

4. **Politiques de Mot de Passe :** Évaluez les politiques de gestion des mots de passe, y compris la complexité des mots de passe et la rotation, pour renforcer la sécurité des comptes.

5. **Sauvegardes et Reprise après Sinistre :** Assurez-vous que des sauvegardes régulières du système d’exploitation sont effectuées et que des plans de reprise après sinistre sont en place pour minimiser les temps d’arrêt en cas de défaillance.

En se concentrant sur ces cinq points clés, vous pouvez réaliser un audit efficace de la couche « OS » pour garantir la sécurité, la performance et la conformité du système d’exploitation au sein de l’entreprise.

Audit de la couche « Virtualisation, Docker, Kubernetes », les points clefs

Un audit de la couche de virtualisation Docker et Kubernetes vise à évaluer la gestion des conteneurs et des clusters d'orchestration dans un environnement informatique. Voici une liste exhaustive des éléments à prendre en compte lors de cet audit : Inventaire des...

Audit de la couche « Hardware », les points clefs

Un audit de la couche matérielle (hardware) est essentiel pour évaluer la performance, la fiabilité et la sécurité de l'infrastructure informatique d'une organisation. Voici une liste exhaustive des éléments à prendre en compte lors de cet audit : Inventaire du...

Audit de la couche « Stockage », les points clefs

Un audit de la couche de stockage, également appelée "Storage Audit" en anglais, est essentiel pour évaluer la gestion, la sécurité et l'efficacité du stockage des données au sein d'une organisation. Voici une liste exhaustive des éléments à prendre en compte lors de...

Audit de la couche « Réseau », les points clefs

Un audit de la couche réseau dans le cadre de l'audit informatique devrait comprendre un certain nombre de tâches essentielles pour évaluer la sécurité, la performance et la fiabilité du réseau. Voici une liste exhaustive des éléments à prendre en compte lors de cet...

Quels sont les outils de virtualisation pouvant être utilisés sur raspberry pi V2?

"Raspberry Pi: Virtualisation sans limites avec QEMU et Docker!" Exploration des outils de virtualisation disponibles pour RPI La virtualisation est une technologie qui a révolutionné le monde de l'informatique. Elle permet de créer plusieurs environnements...